星期五, 3月 30, 2007

星期四, 3月 29, 2007

[資訊隱藏]3/22上課筆記&心得

本篇依然是在3/29才po的= =

其實我程式還沒寫完

所以沒有圖

之後在補一篇有的上來

上次(3/22)的課程討論到"Visual attack"和"如何判斷一張影像是亂的?"之後

其實我對Visual attack的和statistic attack之間的區別

還是有點模湖

我對於"如何判斷一張影像是亂的"還比較有想法

(其實我一直想到機率與統計裡面的標準差= =)

今天(3/29)跟小狐貍學長和鳥泰討論過後

我的想法跟鳥泰和小狐狸學長不太一樣

鳥泰是從灰階去看

然後去找在同一個範圍內灰階值一樣的給一樣的數字

要封閉曲線喔

如果同個灰階值但是不在同一個封閉曲線裡的話

他的數字是不同的喔

我覺得跟之前蝌蚪學長教過的sobel比較像

而小狐貍學長的想法則是整張圖給個MASK

看在MASK中

黑色與白色出現的機率

在去做判斷

學長目前也只有想到這邊

我的想法其實是比較偏向學長的

但是我覺得學長好像沒有討論到太過亂的情況

像這樣子

01010101010101

10101010101010

01010101010101

10101010101010

01010101010101

10101010101010

01010101010101

10101010101010

01010101010101

10101010101010

其實我覺得這可能是每個人對"亂"的定義不同

像上面這種圖在學長眼中就很亂

可是我就覺得他很整齊

有點像物極必反吧...

亂到一個極致就會變整齊嗎(?!)

(跟標準差好像有點關係...)

我現在想到的做法也只有

1.先把RGB裡面24bit先分別表示出來

再去找規律

2.我想到的找規律做法如下

針對每個不是邊的pixel而言

對他周圍的八個點去做處理

那個處理應該跟每個點的權重有關吧...

小黑不用點進來看

星期三, 3月 28, 2007

星期日, 3月 25, 2007

[占星]我的命盤

太陽在牡羊座 (23度) 第十一宮

月亮在寶瓶座 (3度) 第八宮

水星在牡羊座 (7度)第十宮

金星在牡羊座 (8度) 第十宮

火星在金牛座 (20度) 第十二宮

木星在寶瓶座 (12度)第九宮

土星在天蠍座 (27度)第六宮

天王星在射手座 (17度)第六宮

海王星在摩羯座 (3度)第七宮

冥王星在天蠍座 (3度)第五宮

第1宮的宮頭在雙子座 (24度)

第2宮的宮頭在巨蟹座 (17度)

第3宮的宮頭在獅子座 (12度)

第4宮的宮頭在處女座 (10度)

第5宮的宮頭在天秤座 (13度)

第6宮的宮頭在天蠍座 (20度)

第7宮的宮頭在射手座 (24度)

第8宮的宮頭在摩羯座 (17度)

第9宮的宮頭在寶瓶座 (12度)

第10宮的宮頭在雙魚座 (10度)

第11宮的宮頭在牡羊座 (13度)

第12宮的宮頭在金牛座 (20度

如果妳是女生,妳的老公會很有女人緣……,

如果你是男生,你的老婆是個容易想太多,常自尋煩惱的女人,……

在外人面前你表現的還很客氣,但在私底下,你常對親人發脾氣……,

如果妳是女生,妳常會罵老公,……

你是由母親(或其他女性長輩)一手帶大的……,

如妳是女生,將來子女生活料理的事,也大都會由妳一手打理……,如你是男生,……

[敗家]Faber-castell

買了Faber-castell的這支136300 (0.35mm)

雖然看起來很不起眼

可是他是"made in germany"的唷!!

而且...

它是用0.3的筆心耶

終於可以用自動筆在書上寫小小的註解了

好開心喔 (撒小花~ ***v(^_^)v~~*※☆)

可是0.3的筆心都不太打折

也很少有2B的

算了

這可是坐飛機來的筆耶

當然要吃好的筆心阿

怎麼可以吃便宜貨呢 !!

(自我安慰~)

不過呢

身為粗魯人一個的我

寫字都很用力

那個纖細的0.3筆心

常常一不小心就斷掉了

每段一次

我內心就會想到那都是錢

一塊..兩塊..三塊..

我的內心都在滴血阿...

因此呢

我最近也開始練習寫字不要太大力

最近開始漸漸習慣囉~~

也許我以後也會變成寫字纖細人吧XDD

剛剛在文具板

看到有人po Faber-castell的網頁

一逛之下

真是驚為天人阿

沒錯!!

敗家的我

又看上了一支Faber-castell的自動筆135300

跟小綠是同一系列的

不過他是金屬握桿

應該更有質感吧

而且筆頭彈性可伸縮調整

讓我好心動喔

好吧

兩個月後有錢就敗下去吧!!

星期四, 3月 22, 2007

[觀念]delicious

笨蛋黑人

這個delicious在這邊可不單單指"好吃的"意思喔

這個網站http://del.icio.us/

提供了Label的功能

其實我一直覺得旁邊的標籤太多的話會變很長

覺得有點礙眼...

之前有在Edward的blog上看到他有用"標籤雲"這種東西

那時候應該是還在推廣期吧

那時候就覺得還蠻炫的

不過看起來有點凌亂

可是我那時候沒有很喜歡blog這種東西

所以也不常寫

就沒有去研究怎麼用它了

可是!!現在幾乎每天都有一篇網誌的我我覺得標籤這種東西

為Blogger添加标签云

Tagrolls - del.icio.us的标签云服务

黑米部落格

其實還挺好用的

像是小黑七人眾之類的

而且我各個blog的文章在這邊都有一篇耶

(其實這裡是我的備分資料處吧XDD)

反正blogger被google買下來了

應該不會倒吧

也許我可以在這邊累積東西

以後在這邊看我以前寫過的東西就好了ㄚ

既然有那麼多不同性質的文章

當然要好好利用標籤來分類啦

---慘痛經驗分隔線---

我以前在ptt2的COSINE版有存我當年寫的程式碼

那可是我在資結實習課畫滿了幾百張桌子

才寫出來的心血結晶耶

我這個白痴

竟然忘記ptt2的密碼

那邊的COSINE版是隱版耶

我重新申請帳號之後

我的版就清空了啦

---回憶完畢----

[上課討論]3/21

上禮拜讓我們直接自己去try 調色盤分析的方式

在看過大家所po的文章之後

除了原本就跟我坐在一起的那群人之外

因為我們都同步進行阿...

也看到了很多其他人的想法

我覺得小狐貍學長對這方面還真是有天份耶

---剛剛老師分享了個觀念 我怕我忘記 這個先打到這邊好了---

[心理測驗]完美小姐進化論

哈哈哈

我是須奈子耶

超帥氣的啦

cosさんは~、中原 スナコ ですバィ☆

● 中原 スナコさんのあなたは、想像力豊かな夢想家タイプ。フットワークの軽さが持ち味ですが、人には落ち着きがないと思われることも。意外に傷つきやすい一面もあります。人の話を聞くのが上手で、相手はあなたと一緒にいると、自分が話し上手になったような気になります。人の心を読むのが得意なので、それをいい方向に行かせば成功するでしょう。

● cosさんの恋愛運最高デーは、2月4日です!

● そんなあなたの本日の運勢はこちらです!

譯:

類型屬於中原須奈子的您是一個想像力非常豐富的夢想家。

因為行事步調太快捷草率,有時候會讓人覺得不沉穩。

私底下意外的也有不為人知受傷的一面。

因為在意自己的口才好壞而提升能力,

不知不覺和別人相處時變成一位擅長聆聽的人。

對於自己讀取對方心思的能力感到驕傲,

如果可以朝這方面去把握與發展的話很容易成功。

[上課筆記]3/15

雖然我是3/21才寫的

可是我有試圖用3/15的角度寫這篇網誌喔...

--正文開始的分隔線--

今天的課程(3/15的課程紀錄)

延續了上個禮拜介紹的S-Tools

(S-Tools是用來藏資訊的軟體)

就像"有老鼠就會有貓"一樣

有用來隱藏information的軟體/技術

當然就會有相對的分析(破解)技術

在上個禮拜有提到S-Tools是用把資訊嵌入調色盤的LSB的作法達到藏資訊的效果的

所以老師今天給了一個之前寫來分析GIF調色盤的程式

這個程式可以將gif檔中調色盤的256色都讀出來

並且做分群

因為上個禮拜有討論到透過簡單的分析排序之後

S-Tools產生的嵌入資訊影像

其色彩值可以看到非常明顯的分群效果...

其實今天的前兩節課大部分都是自己在摸索

ㄧ開始還不太會用

都是我做我的 王士華做王士華的 蕭肥做蕭肥的

都是遇到了問題互相討論過後

才漸漸比較有感覺...

像是王士華就有遇到用BMP的圖去藏資訊

結果產生出來的hiddendata不能另存為BMP的問題

原本我們都是藏圖片進去另一張圖片

結果我突然想到

乾脆來試試看藏txt檔好了

結果我就直接在桌面新增一個文字檔

直接改個檔名變成a.txt之後

就想要藏進去

我那時候還覺得奇怪

想說他該不會發現我這不是圖片之類的吧(真是阿呆一個...)

結果...

在最後一個小時的討論裡

學妹有提到他有藏文字檔的問題

我還想說我剛剛就不能藏...

只是沒打開打字存檔咩...

有檔案就有佔空間不是嗎...

結果...真的是我沒打字的關係...

嘖..不知道Windows怎麼用的

明明就有檔案在桌面上阿..

我按右鍵看內容

竟然還真的是0位元組

(S-Tools心中的OS: 0 bit是要藏三小啦)

在我隨便按個空白鍵之後

竟然還真的可以藏了

我這次是用這張圖

她的sort結果和reduce如下圖

用成gif動畫好累喔(點一下圖片應該就會動了吧...)

在我用photoshop藏入各種不同的檔案作測試之後,得到如下的結果

| 隱藏的物件 | 原本的調色盤 | 排序過的 | 分群過的 | |

| 1x1 pixel(Red) |  |  |  |  |

| 1x2 pixel(Red) |  |  |  |  |

| 1x3 pixel(RRR) |  |  |  |  |

上面那段落落長的就先不要理他好了

先講我目前的想法好了...

Co 和Cr 這兩個值呢

1.跟被藏進去的圖片本身的顏色量似乎沒有太大的關係

2.跟被藏進去的資訊量有關的...

當我在像這樣的單純影像裡面

試圖藏入這張圖

雖然看起來還是差不多(像這樣子)

這時候她的調色盤顏色就比之前多了

排序一下

而且分群之後就很明顯變少(21種而已)

演算法還推不太出來啦...

額外收穫..

1.Photoshop果然是有理由賣錢的...

一樣是1 pixel的gif檔

photoshop就壓的比小畫家壓的小

2.原來阿梅跟我提過得那種把電影壓縮成圖片就是一種資訊隱藏阿...

而且還是跟JPEG相關的...

3.我在學校做出來的hidden.gif

不知道是不是換電腦的關係

竟然變成很奇怪的雜訊

沒辦法用繪圖軟體開

也沒辦法預覽

用S-Tools也開不起來

可是用老師給的那個軟體竟然能夠成功開啟來...

真詭異...

星期三, 3月 21, 2007

[公告]又一個新的BLOG

哪來的大家...

會來看的也才那幾隻...

我又新增了一個blog...

也是給學校用的

裡面放的是跟研究所有關的內容

基本上

那個新blog裡面有po的文章

全部都會出現在這裡

因為人家想讓笨黑多學點新字嘛...

所以我都會先po這邊再複製貼上過去...

所以小黑你在這看我在幹麻就可以了XDD

反正那個blog老師有機率出沒

諒你也不敢去亂...XD

星期一, 3月 19, 2007

[生活]愛x無限大part 1

終於這種詭異的點名遊戲也輪到我了...

今天笨黑三申五令叫我ㄧ定要來po

可是這個blog又沒幾個人看

我是要點誰ㄚ(翻桌!!)

愛x無限大問卷 【★】 遊戲規則:

〔壹〕被點的小寶貝要在自己的報台或部落格上寫下答案//小寶貝是三小..

寫完後請小寶貝們務必點名七個幸運小乖乖 //真是噁心的字...

並且到這七個乖乖的報台或部落格留言通知對方 //跟我style不合...

告知對方被問卷發起人所出的可愛問卷擊中

這七個小乖乖要在自己的報台或部落格上 //又來個小乖乖...

註明是哪個可愛的寶貝傳給自己這份問卷

問卷不得回傳 //不公平...

〔作者say〕 愛x無限大 讓我們一起把愛發揚光大吧 !!

- 愛x無限大 -

通關密語: 愛x無限大 讓我們一起把愛發揚光大吧 !!

〔點名篇〕

//不知道要點誰... 先照抄好了...

章

cos

伊芳

- 愛x無限大part 1 -

1、Q:敢問和我一起發揚愛的力量的你的鼎鼎大名是 A:cosine

2、Q:你偉大的出生日子是 A:4/13

3、Q:你的血型和你的星座是 A:牡羊B型~~超衝動的啦

4、Q:你的身高和體重是 A:靠夭!!不要問胖子的體重..

5、Q:你目前最萌的事情是〔至多三項〕 A:(萌是三小 是嗜好嗎??)教壞主任 看ヶロロ 漂白

6、Q:反之,最厭惡的是〔至多三項〕 A:背叛承諾 吃藥 早上的課

7、Q:本回合最後一題,目前影響你最深的是〔至多三項〕

A:不知道耶...

[生活]陪考+新頭毛

今天去陪白痴笨黑考試

明明去陪考而已

搞的像是去爬山一樣

今天到陽明校門口的時候

就11點半了

(笨黑預定的交卷時間...)

害我很害怕來不及帶吃的給他

用衝的上去

又都是山路

超累的..

早知道就坐計程車上去了

我今天有聽笨黑的話帶報紙去

報紙果然是陪考的好物阿

買完便當之後我就囂張的開始鋪報紙

很奢侈的都用兩張當一張用喔

整個佔地為王

像這樣子

整個腿可以伸直!!

而且因為有用報紙隔出一個區塊

別人不會一直擠過來..

吃完飯之後小黑靶NDS交給我之後

就繼續下午的考試了

玩了ㄧ下NDS之後

我就開始看PAPER查字典了(with 新買的小哈..)

我覺得Boss真的應該要感動一下...

連小黑都覺得超不可思議的!!

COS竟然會自動看書!!

而且是在NDS的旁邊...

天要下紅雨了嗎...

等笨黑考完之後

我們兩個快速的決定了接下來的行程

其實是剛好都想要用頭髮...

於是乎小黑帶著我前進中山站...

去一家"黃色泰德"

好像是阿章大人帶笨黑去過的樣子

該死的提款機...

都不讓我領錢...

這樣我是要怎麼繳電話費啦...(翻桌!!)

從郵局試到台新 都不能領

真生氣...

我覺得那家"黃色泰德"是個很神奇的店

明明都在衣蝶那附近

硬是要開個三家...

而且設計師還有分樓層咧

我跟笨黑不指定

廢話

第一次去剪

又是臨時起意的

誰會指定阿!!(翻桌...)

對了

這件事一定要記錄下來

小黑剪完頭髮助理在幫他吹乾的時候

坐在小黑旁邊的我

聽到了一斷本日最中肯的笑話

助理:你是特地去曬黑的嗎..(ㄧ臉羨慕的臉)

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

你是特地去曬黑的嗎..

我整個差點笑出來...

唯一的殘念是我沒聽到小黑的回應...

應該超屌的吧!!

不過身為超級好朋友的我

怎麼可以笑呢

當然要幫李黑留面子阿...XDDDD

星期六, 3月 17, 2007

星期四, 3月 15, 2007

[公告]吳盈慧的歡送會

大家好

我們家可愛的吳盈慧

在2007.3.28當天

就要遠渡重洋

去倭寇的國家唸書了

雖然很想等大家考完研究所再來個聚會

不過呢

飛機是不等人的

有心要大家出來熱鬧一下的

趕快回應你OK的時間喔!!

根據小的我去打聽的結果

因為吳盈慧要在出國前把身體用好

(國外醫生貴阿...茶)

所以他每兩三天就要去看醫生

她看醫生的時間在下午

每次都是看完才約下次時間

所以她不確定哪天中午可以吃飯

目前他可以跟大家吃晚飯的時間是

3/18 3/19 3/20 3/21 3/23 3/24

為了統計大家哪天有空

互相僑好時間

請大家回一下 自己方便的時間

就算是中午也可以順便留一下

謝謝啦

星期三, 3月 14, 2007

[感想]ㄧ封寄不出去的mail

其實上禮拜五我有去找boss談過ㄧ次

有談到在大學的最後一個學期

應該要做自己想做的事情還是為了研究所而鋪路

要怎麼調配時間的比重

之前我都一直覺得是Boss限制太多

可是在連續去聽了一個禮拜的課程之後

突然覺得還好boss有把正規語言擋下來

不然又正規語言又UNIX又CPP的

我應該會掛掉吧

而且真的就會跟BOSS說的一樣

會拉掉實驗室的進度

搞不好還會完全放空...

到時候meeting又純粹去湊人數...

雖然現在剩下Unix和CPP

不過以我現在的能力

也是無法兼顧UNIX和CPP還有研究

可是我上禮拜去旁聽的時候

就跟蕭肥和陳政瑜嗆聲

嗆聲我ㄧ定會旁聽到最後

現在放棄不就被笑死

不過自己也知道

無法兼顧两邊是事實

都決定要跟著BOSS做研究了

不可以像以前那樣不顧後果的任性

沒進度就逃避

是可以逃避多久

學長也說了:有捨才有得

想了很久

決定還是忍痛捨棄掉UNIX

主任的課耶!!我這麼愛主任!!

都跟他說我會旁聽到最後了...

主任會不會覺得我怎麼才聽一節課就沒去了...

為了怕我沒事又跑去聽課

乾脆就把禮拜五的打工移到同時段...

這樣我禮拜五就可以早點回家了...

不過我之前都拼命往自己身上潑墨水

現決定要認真的時候

卻發現我已經積了太多事情

又散太久

現在不知道從何下手

本來想寫MAIL跟老師說的...

也都打好草稿了

卻還是孬種的不敢寄

不過我看現在不用寄了...

唉...

老師不會再聽理由了...

----我是寄不出的mail分隔線----

老師

我是可欣

對不起~

之前是我還沒下定決心

不知道自己想做什麼

很怕決定錯誤

花太多時間在思考與徬煌

加上前陣子放假

太久沒看到老師

只記得自己卡關卻忘記在哪裡卡關了

現在一時抓不到那個感覺

有點失去目標與方向

可是禮拜五跟老師談過之後

我有認真的想過了

也真的下決心了

請再給我ㄧ段時間

把前面補回來

----我是寄不出的mail分隔線----

星期二, 3月 13, 2007

[學校]換課

不過就是我沒事先跟Boss說

就退掉Boss和老師合開的課

我可能當時走火入魔鬼上身吧

不過如果時間回到還可以加退選那時候

我想我還是會退課的

雖然對Boss很過意不去

不過我並不後悔退課這件事

被我退掉的那門課

做的事情跟我之前專研很像

跟我一起上課而且我認識的

都是同組的人

所以

會一直讓我回憶到專研

也許在十年後想起專研時

我會覺得這是段美好而值得細細回味的回憶

但是

短時間之內

我不想一直不斷的想到

之前就有在想這個問題

不過boss有說過我可以去那邊做自己的事

或跟她討論研究的東西

在上禮拜去上過課之後

發現我也要寫blog

也要跟著大家一起照著做

越想越不妙

所以就決定退了

本來想說大不了我不上BOSS的課

也不會去選其他人的課

但是

我退掉之後

就剩七學分了

最低也要九學分

我看來看去

以我之前幾學期拼命選課上課的結果

造成我大部分的課都修過無法修第二次的情況

要嘛就是七八節的體育

要嘛就是五六七節的多媒体設計

碩士班的課

我這種弱者根本就不敢去玷污

所以

我可以選的課不多了

只剩下Unix 正規語言 CPP函式庫之類的

雖然我很想上

可是會花太多時間

而且我這些重科

我又沒把握可以hold住

而且ㄧ定沒辦法拿高分的啦

重點是 我想老闆會更care我去選那三門課吧XDD

於是乎

我只好投入多媒體設計的懷抱了

學學畫圖也不錯ㄚ

輕鬆一下

好吧

我要坦誠

其實我有想過是不是應該要先詢問BOSS的意見

可是又有點害怕會被叫去上互動視訊的的課

而且之前跟Boss喬選課喬很久

怕BOSS覺得很煩

(其實偷偷退掉也好不到哪去...)

不過

紙終究是包不住火

還是被Boss發現了

其實有點內疚

不過又不知道要怎麼跟BOSS說

我並不會後悔退掉阿

只是"沒先跟BOSS講這件事"

似乎不是個周延的作法

對BOSS其實很過意不去...

唉...

星期一, 3月 12, 2007

[笨黑]新動作與新字

回家個兩天

都沒電腦

一回到宿舍

就趕快上來看我家的笨黑

果然是我家的好小孩

這兩天也努力的成長與學習

以下是目前的成長與學習紀錄表

"近寄る"這句話呢

根據線上字典的翻譯

是"靠近的意思"!!

沒辦法阿...

我家小黑最近沒空

只好靠線上字典翻譯囉

對了

艾學安

我覺得你應該要感動一下耶

我家笨黑到現在

連自己的名字

都還不會

果然是"笨"黑...

可是!!

它已經學會你的"艾"跟"安"了耶~

有沒有驕傲一下!!

因為笨黑學會小黑七人眾裡面的人物名字

所以多個"小黑七人眾"標籤囉

星期六, 3月 10, 2007

星期四, 3月 08, 2007

[上課筆記]S-Tools進階選項

我害怕沒存檔被我關掉

所以決定多分幾篇

這篇講的是剛剛那個進階選項裡面的意思

懶惰的我把它help裡面的畫面擷取下來

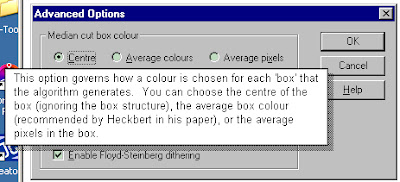

進階選項1(Median cut box colour)

他的Box到底是指什麼阿...

我只知道第二個是某人推薦的

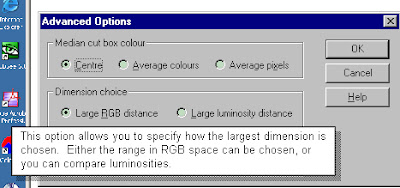

進階選項2(Dimension choice)

這個應該是指說你要在彩色還是亮度的頻率域上藏東西吧

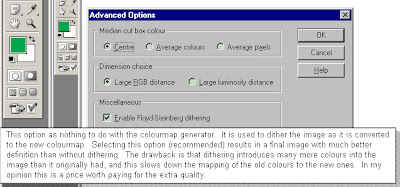

進階選項3(Miscellaneous)

這張圖上的字好小...

所以我另外打在下面..

This option as nothing to do with the colourmap generator. It is used dither the Image as it is converted to the new colourmp.Selecting this option (recommended) results is a final Image with much better definition than without dithering. The drawback is that dithering introduces many more colours into the image than it originally had, and this slows down the mapping of the old colours to the new ones. In my Opinion this is a price worth paying for the extra quality.

就算這樣我還是看不懂...

不過作者頗推薦就是了...

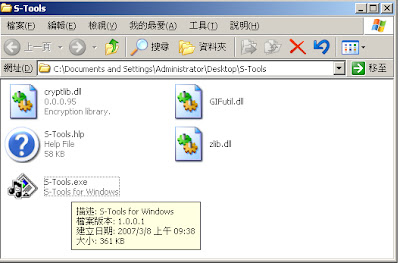

[上課筆記]3/8 S-Tools

今天老師大人要我們摸索S-Tools這個軟體

老師的連結在這

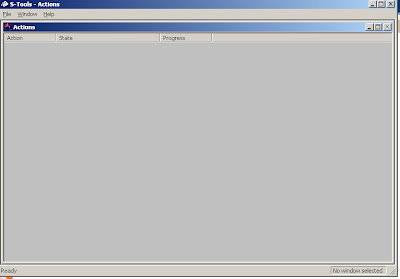

解壓縮之後點S-Tools.exe這個執行檔(畫面如下)

就會出現下面的畫面

雖然它是英文的介面

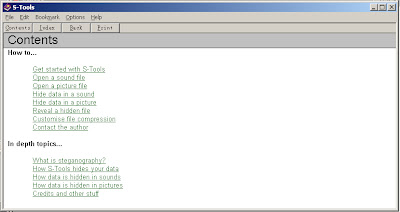

可是在help 的content裡面(畫面如下)

有講到如何使用這個軟體

他的Getting started with S-Tools有講到

In order to use S-Tools you will also need to run either the Windows Explorer or File Manager, whichever is your favourite. Arrange it on your desktop so you can see it and S-Tools at the same time.

Whenever you want to open a file, such as a picture or sound, just locate it in the Explorer and drag it over to the S-Tools Window. It's as easy as that.

When you want to hide some files in an object that S-Tools is displaying, just select them (there can be more than one) using the Explorer then drag them over the open window in S-Tools.

If you want to manipulate an object in some way, perhaps to find information about it or to attempt to reveal data from it, press the right mouse button over the object and use the context menu that appears.

大概就是你可以直接把想要用來藏東西的檔案

用滑鼠拖曳到S-T00l這個已經在run的程式中開啟裡(不過他只能開GIF,BMP和WAV檔)

下面這張圖是我想用它來開JPEG的警告畫面

當你開好用來藏東西的GIF檔之後

可以再拖一張想要藏進去的圖片(我亂畫一張BMP)進去

(這張要藏進去的檔案不能太大)

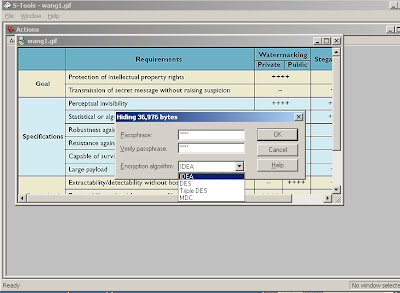

然後就會跳出要你輸入密碼(要輸入兩次作確認)和可以選擇的加密方式(如下圖)

畫面如下

接著有一些參數你可以調整

然後就藏好了

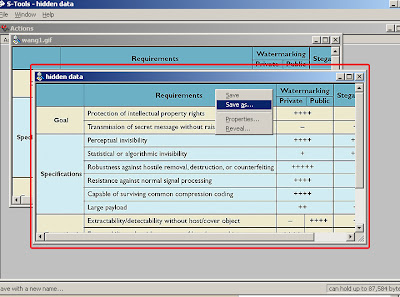

在新出現的hidden data上

可以按右鍵另存新檔(如下圖)

[上課筆記]3/1

傳說中的給老師看板本XDD

--

今天是資訊隱藏第一天上課...

其實這是BOSS大人開的課..

而且聽說跟我要做的研究有關..

算是我傳說中的必選修吧XD

坦白說呢

我個人認為老師對於上課做了啥事記錄的比我詳細多了

有興趣的鄉親可以連過去老師的blog看

week-1 what's information hiding

而且為了怕被注意到

我都是躲在後面的電腦偷偷的抄筆記的啦

今天老師大人先讓我們到網路上去search看看關鍵字

不才小的我用的是奇摩啦

其實你偏愛奇摩知識吧!XD

打的關鍵字也是中文...囧

我就是老師問誰用中文找

然後不敢舉手的那隻啦(逃~)

老師今天提到的那個Fabien A.P Peticolas(以下簡稱F君)

根據老師的說法呢

如果不認識F君的話

那個F君的老闆Ross Anderson可是這方面的大老呢

F君都是在旁邊協助他的啦

其實都是F君在寫這方面的論文...

所以他當然是這方面的真強者阿

難怪他可以寫書

而且大家都去看耶

接著老師又開始介紹相關的網頁文章

當然都是英文的啦

題外話

那個google的翻譯還真詭異

還好老師很有耐心的慢慢翻譯

我都有偷偷抄下來耶

還為了看不到老師寫的字而坐到前面去

以下是單字翻譯

concern on 關注

large-scale 大量

unauthorized 未經授權的

encryption 加密 encryption = en + cryption

en這個字首有"使"的意思

innoucuous 看起來無害的

research community 學界

industry 工業

academice 學術

conference 研討會

copyright 版權

cryptography = crypto + graphy

crypto = secret

graphy = writing

喔

其實我太晚寫了

有點忘記那天的詳細情形

也有點跟我現在在做的事搞混

反正那天我自己上網查的時候

有看到浮水印之類的

似乎也有看到方元利那組專研在做的東西

(原來那叫疊合阿...)

反正老師那天就是講了一下密碼學和隱藏學的發展阿 他們的不同之處

還有ㄧ些老師之前跟我說過的觀念

嗯 就這樣

[新blog]給學校用的

就Boss大人的課程blog都在blogger這邊

沒在用無名的我不申請一個blog似乎說不過去

可是本人不想讓這個cosine@blogger淪陷出去

被boss知道

那就要在這邊另外新增一個blog

反正blogger還挺不錯的

ㄧ個帳號可以有好多個blog

其實是我想不到要申請什麼帳號..

這樣也好

到時候可以寫在這邊先讓笨黑吃文章

再貼過去那個blog

傳說中的轉錄!!XDD

我真是個賤胚!!

星期二, 3月 06, 2007

[生活]NC3000

也可以看呸呸呸呸per(我學老柯的XDD)

沒辦法阿

我現在有職業病

看電腦太久眼睛會不舒服

終於下定決心

買台電子字典

你們也知道

通常這種我自己想買的東西

都要自己付錢...

反正我也只要查單字而已

應該不需要很厲害的無敵那種吧

買個便宜的哈電族就好了

又方便攜帶

趁現在開學剛領這個月生活費

反正現在Boss也派paper下來了

早點買好了

免得我反悔或是把錢花光

在ptt的dictionary版看了兩天

似乎NC3000挺不錯的

兩千有找

裡面又有AHD(The American Heritage Dictionary of the English Language)

版友大推阿!!英英解釋很強悍!!

價錢大概1600~1800左右

在窮人cosine勉強可以負擔的範圍內

決定就它了

NC3000我來了!!

在網路上看到的最低價是1788不過還要加個運費之類的

大家好像都說黑色的比較好看

不過黑色的好像不太好買到了

大部分都剩綠色

其實功能都一樣啦

有黑色是最好

不過剩綠色的話我也沒辦法...

昨天跑到桃園的nova看

想說有沒有比較便宜

而且又可以直接帶走

可是...

NOVA果然是賣電腦的地方

只有ㄧ家在賣電子字典

而且現金價還要2300

超貴的(翻桌!!)

不知道在貴三小

不過我有趁機拿起"實體"把玩一下XDD

雖然對於不能180度打開有點失落

不過這似乎不是電子字典的重點

所以我還可以忍受

不過桃園都是有錢人嗎

怎麼會貴成這樣

可是大爺我現在又沒時間回台北選購

難道真的要在網路上買了嗎

目前屬意的是奇摩購物中心$1790有黑色耶(其實有點害怕購物中心...)

PChome$1788這個就不知道顏色了...(依然是網路購物...)

才差兩塊...

鄉親阿

你們還有沒有發現更便宜的價格阿

趕快告訴我!!

對了 小黑

3/7晚上10點

奇摩購物中心NDSL$999耶

好心動喔

http://buy.yahoo.com.tw/activity.asp?p=all-00-0703_happy6_mar&act=070301_nv_pr&hpp=navibaract

星期一, 3月 05, 2007

[生活]目前要做的事情與deadline

乾脆把要用的東西列一列

笨蛋小黑也比較好約時間

首先是研究所相關

既然都認定boss了

那也該承認boss那時候規劃的時間表了

| 時間 | 要做的事情 | 目的 |

| 96.1~96.4 | 撰寫JPEG影像格式的編碼器與解碼器 | 了解JPEG影像格式與壓縮的標準。 |

| 96.5~96.6 | JPEG-Jsteg軟體之研究 | 了解該軟體的演算法。 |

| 96.7~96.8 | JPEG Hide and Seek軟體之研究 | 了解該軟體的演算法。 |

| 96.9~96.10 | OUTGUESS軟體之研究 | 了解該軟體的演算法。 |

| 96.11~96.12 | Stego Suite軟體之研究 | 了解該軟體的演算法。 |

| 97.1~97.6 | 分析其他的論文 | 藉此構思自己的隱藏分析方法。 |

| 97.7~97.11 | 提出自己的方法,並且進行實驗。 | 對自己所提出的演算法進行驗證與修改。 |

| 97.12 | 提交論文計畫書 | 結束這個研究 |

卓越計畫我那時候也亂掰了一個時間表

不過存在系辦的電腦裡

這次要照時間跑公文辦活動阿

不然又要辦延期了...

我想睡了 明天再繼續po好了

星期日, 3月 04, 2007

[心情]課表...

原本預定的課表在跟boss們討論很久之後...

變成下面這副德性...

黑色的是已經選的...

灰色則是純粹去上課 沒選課...(就是旁聽而已啦...)

反正我也不缺那個學分...

本來以為這學期的固定時間就這樣不變了

剩下就是我可以自由安排打工的時間了

誰知道2/27那天

才被通知老師希望我們禮拜二下午不要選課

因為要論文研討...

而且是我也要報告的那種...

坦白說...

我很不開心...

除了跟正規語言衝堂之外...

我覺得...

像這種一學期都會固定的行程...

應該要早點講...

而不是開學才臨時告知...

我是那種照著schedule在安排生活計畫的人...

我可以接受為了"論文研討"這件事而不去上"正規語言"...

因為我都上研究所了...

這本來就是我應該做的事...

但是...

林盃從大三開始

每年都盼望正規語言開成功

每年都選課人數不足而開不成

好不容易今年有機會開成功

我終於有機會在畢業前修到..

我為這件事高興了兩個月...

你今天才臨時插一件超重要的事...

硬把它擠掉...

雖然不一定是特地挑跟"正規語言"一樣的時間...

但是

開學第一天才說

會不會太晚

本來開開心心的在期待

卻整個落空的感覺很差...

我也只是想上課

又沒選課

沒有作業壓力 沒有考試壓力

應該不會影響到研究太多...

為什麼連去上課的時間都沒有...

雖然我不一定會聽的懂...

又沒有學分...

但是

那也是我自己選擇的

我願意承擔後果阿

算了

之前已經跟boss argue 很久

有點煩了

反正

"論文研討"這種東西

我要在場也是應該的

也只能認命...

希望以後不要再發生突然改變schedule的事...

星期六, 3月 03, 2007

[paper]Cyber warfare: steganography vs. steganalysis

這是boss上次上課給我的論文...

我英文太弱了...

全部用寫的話整張紙都會被我寫滿啦...

乾脆用個電子檔好了...

不然我在紙上

整張紙上除了寫單字翻譯之外 還有整句的翻譯

東一塊西一塊的

都快看不懂了...

而且還不知道我翻的對不對...

線上的link在這

http://acmqueue.com/modules.php?name=Content&pa=showpage&pid=241

---以下是被我偷偷用word排版過的原文+Boss畫的重點XDD--

排了也沒用...

又不能直接貼上...

結果還是要改...囧

不過印出來查單字蠻好用的就是了...

Cyber warfare: steganography vs. steganalysis

by Huaiqing Wang, Shuozhong Wang

Communications of the ACM Volume 47, Number 10

For every clever method and tool being developed to hide information in multimedia data, an equal number of clever methods and tools are being developed to detect and reveal its secrets.

Hiding Data

The rise of the Internet and multimedia techniques in the mid-1990s has prompted increasing interest in hiding data in digital media. Early research concentrated on watermarking to protect copyrighted multimedia products (such as images, audio, video, and text) [1, 8]. Data embedding has also been found to be useful in covert communication, or steganography. The goal was and still is to convey messages under cover, concealing the very existence of information exchange.

Compared to watermarking, steganography has drawn less attention until recently, as computer specialists, signal-processing researchers, and multimedia product vendors concerned about information security have recognized that illicit use of the technique might become a threat to the security of the worldwide information infrastructure [6]. Researchers have thus begun to study steganalysis, or the detection of embedded information. Detecting secret data hidden in millions of multimedia items downloadable from online sites is recognized as an especially difficult task [10].

The idea and practice of hiding information exchange has a long history. Traditional techniques of steganography, or covered writing in Greek, ranged from tattooing the shaved head of a trusted messenger during ancient times (as reported by the 5th century Greek historian Herodotus) to using invisible ink during the two World Wars in the 20th century. Modern steganography employs digital media content as camouflage, powerful computers and signal-processing techniques to hide secret data, and methods to distribute stego-media throughout cyberspace, thus posing a serious challenge to scientists and professionals alike in the field of information security.

The two major branches of information hiding, steganography and watermarking, share many characteristics. They also differ in a number of ways, including purpose, specifications, and detection/extraction methods (see Table 1). The most fundamental difference is that the object of communication in watermarking is the host signal, with the embedded data providing copyright protection. In steganography the object to be transmitted is the embedded message, and the cover signal serves as an innocuous disguise chosen fairly arbitrarily by the user based on its technical suitability. In addition, the existence of a watermark is often declared openly, and any attempt to remove or invalidate the embedded content renders the host useless. The crucial requirement for steganography is perceptual and algorithmic undetectability. Robustness against malicious attack and signal processing is not the primary concern, as it is for watermarking.

|

Steganography also differs from cryptography, which does not conceal the communication itself but only scrambles the data to prevent eavesdroppers understanding the content. Cryptography involves various methods and implementations. Steganography, on the other hand, is a relatively new area of study, as reflected in the research focus of published papers. Steganography and cryptography may be considered complementary and orthogonal. Anyone engaging in secret communication can always apply a cryptographic algorithm to the data before embedding it to achieve additional security. In any case, once the presence of hidden information is revealed or even suspected, the purpose of steganography is defeated, even if the message content is not extracted or deciphered.

Steganographic Techniques

Images are the most popular cover media for steganography and can be stored in a straightforward bitmap format (such as BMP) or in a compressed format (such as JPEG). Palette images are usually in the GIF format. Information hiding is accomplished either in the space domain or in the frequency domain. In terms of insertion schemes, several methods (such as substitution, addition, and adjustment) can be used. One adjustment approach is Quantization Index Modulation (QIM), which uses different quantizers to carry different bits of the secret data [2]. Although a simple unified method for classifying these techniques does not exist, some popular approaches are used in downloadable steganographic tools or found in the literature (see Table 2).

|

LSB modification. These techniques are based on modifying the least significant bits (LSBs), of the pixel values in the space domain. In a basic implementation, these pixels replace the entire LSB-plane with the stego-data; on average, 50% of the LSBs are flipped (see Figure 1). It can be shown that fidelity of the stego-image measured in peak-signal-to-noise ratio with respect to the cover is 51.1dB, representing a very high degree of imperceptibility compared to the lower bound of 39dB generally accepted by researchers of watermarking. With more sophisticated schemes in which embedding locations are adaptively selected, depending on human vision characteristics, even less distortion is achievable. Popular tools include EzStego, S-Tools, and Hide and Seek. In general, simple LSB embedding is susceptible to image processing, especially lossy compression.

|

| Figure 1 A basic LSB approach. Bit-planes of a grayscale image are sketched on the left with MSB on top. Dark and light boxes represent binary values 0s and 1s, respectively, of the pixels on different bit-planes. The LSB-plane of the cover image on the top right is replaced with the hidden data in the middle, which becomes the LSB-plane of the stego-image. The bottom-right map indicates differences between LSB planes of the cover- and stego-images. Circles represent the flipped bits; with an average of 50% bits in the LSB plane changed, the stego-image is visually identical to the cover. |

Masking approaches. These techniques are similar to visible watermarking in which pixel values in masked areas are raised or lowered by some percentage. Reducing the increment to a certain degree makes the mark invisible. In the patchwork method, pairs of patches are selected pseudo-randomly; pixel values in each pair are raised by a small constant value in one patch and lowered by the same amount in the other.

Transform domain techniques. Data embedding performed in the transform domain is widely used for robust watermarking. Similar techniques can also realize large-capacity embedding for steganography. Candidate transforms include discrete cosine transform (DCT), discrete wavelet transform (DWT), and discrete Fourier transform (DFT). By being embedded in the transform domain, the hidden data resides in more robust areas, spread across the entire image, and provides better resistance against signal processing. Various methods are available. For example, we can perform a block DCT and, depending on payload and robustness requirements, choose one or more components in each block to form a new data group that, in turn, is pseudo-randomly scrambled and undergoes a second-layer transformation. Modification is then carried out on the double transform domain coefficients using various schemes.

Techniques incorporated in compression algorithms. The idea is to integrate the data-embedding with an image-compression algorithm (such as JPEG). For example, the steganographic tool Jpeg-Jsteg takes a lossless cover-image and the message to be hidden to generate a JPEG stego-image. In the coding process, DCT coefficients are rounded up or down according to individual bits to be embedded. Such techniques are attractive because JPEG images are popular on the Internet. Other transforms (such as DFT and wavelet transform) can also be used.

Spread-spectrum techniques. The hidden data is spread throughout the cover-image based on spread-spectrum techniques (such as frequency hopping). A stego-key is used for encryption to randomly select the frequency channels. White Noise Storm is a popular tool using this technique. In other research [7], with embedded data as the object to be transmitted, the cover-image is viewed as interference in a covert communication framework. The embedded data is first modulated with pseudo-noise so the energy is spread over a wide frequency band, achieving only a very low level of embedding strength. This is valuable in achieving imperceptibility.

The three most important requirements that must be satisfied for any steganographic system are: security of the hidden communication; size of the payload; and robustness against malicious and unintentional attacks.

Security. In order to avoid raising the suspicions of eavesdroppers, while evading the meticulous screening of algorithmic detection, the hidden contents must be invisible both perceptually and statistically [5]. Some information-theoretic-based definitions for a perfectly secure system assume detailed knowledge of the statistics of the cover and require unlimited computational resources. These conditions cannot be strictly met in real-world steganographic applications. For example, regarding statistical knowledge, one may be able to estimate the statistics of a particular ensemble of signals frequently used by a certain group of people and establish a model for detection. But such models are meaningless if the estimation error exceeds the extent of modifications caused by embedding. Moreover, the computational complexity of any useful steganalytic tools cannot be infinitely great. In terms of practicality, a system may be considered secure, or steganographically strong [9], if it is impossible for an eavesdropper to detect the presence of stego-contents by using any accessible means.

Payload. Unlike watermarking, which needs to embed only a small amount of copyright information, steganography aims at hidden communication and therefore usually requires sufficient embedding capacity. Requirements for substantial data capacity and security are often contradictory. Depending on specific application scenarios, a trade-off must be sought.

Robustness. Although robustness against attacks is not a top priority, as in watermarking, being able to withstand JPEG coding is certainly desirable, since most true-color images are JPEG-compressed before being put online.

Detection of Steganographic Content

Despite the fact that steganographic tools alter only the least-significant image components, they inevitably leave detectable traces in the stego-image, so successful attacks are still possible [4]. The primary goal of attacks against steganography is the detection of the presence of hidden data, although in some cases it may also include extraction and/or destruction of the data. Here, steganalysis refers to detection of the presence of hidden information in a given image. Assume, too, that the cover-image is not available to the steganalyst (stego-only detection). In general, steganalysis involves two major types of techniques: visual analysis and statistical (algorithmic) analysis.

Visual analysis tries to reveal the presence of secret communication through inspection, either with the naked eye or with the assistance of a computer. The computer can, for example, help decompose an image into bit-planes. Any unusual appearance in the display of the LSB-plane would be expected to indicate the existence of secret information. Visual inspection can succeed when secret data is inserted in relatively smooth areas with pixel values near saturation.

Statistical analysis is more powerful since it reveals tiny alterations in an image's statistical behavior caused by steganographic embedding. As there is a range of approaches to embedding, each modifying the image in a different way, unified techniques for detecting hidden information in all types of stego-images are difficult to find. The nominally universal methods developed to detect embedded stego-data are generally less effective than the steganalytic methods aimed at specific types of embedding.

Figure 2 illustrates the effects of a simple LSB steganographic operation. The stego-image in (a) is visually identical to the cover-image. The LSB-plane of the cover-image in (b) contains some noticeable features corresponding to the areas with flat and saturated colors; it is partially replaced with embedded data, scrambled, and spread over the bit-plane, as in (c), with an embedding capacity of 0.52 bits per color channel. The original features are blurred, as they are masked by the embedded data. If the data is embedded sequentially, the result is the map in (d), whereby the message data occupies only the red and a portion of the green planes, with the rest of the LSB-plane padded with zeros. More sophisticated embedding schemes (such as selecting busy areas and padding unoccupied space with a random sequence with the same statistical property as the cover-image) make direct analysis of the LSB-plane more difficult.

| |

| Figure 2 Effects of simple LSB embedding: | |

| (a) | the stego-image is visually indistinguishable from the cover; |

| (b) | the LSB-plane of the cover-image in which some features are visible corresponds to areas with smooth and nearly saturated colors; |

| (c) | the LSB-plane of the stego-image contains embedded data (0.52 bits per color channel) scrambled and evenly spread, so the original features are blurred; |

| (d) | the LSB-plane of the stego-image results from sequential embedding, and only the red and part of the green components are filled with data, while the others are padded with 0s. |

For palette-based images (such as those in GIF format), replacing LSB with the embedded data causes significant color singularities, since neighboring indices in a palette may point to different colors. In order to avoid this problem, some stego tools (such as EzStego) rearrange the palette so consecutive indices represent similar colors. Other techniques simply shuffle the palette according to a key, with the image itself staying intact. These methods can be defeated through analysis of the palette to find unusual ordering, as normal commercial software products arrange the palette based on such attributes as color components and luminance. A peculiar palette itself is sufficient to arouse a steganalyst's suspicion.

With a steganographic tool at hand, the choice of cover-images is at the user's discretion. Images stored in the JPEG format (abundant due to the bandwidth limitation and the widespread use of digital cameras) are therefore likely to be chosen as covers for hidden communication. However, because the JPEG algorithm performs quantization on block DCT coefficients, some known structures are inherent in these images. Slight modification therefore leaves traces incompatible with the JPEG signature, making the stego-image vulnerable to analysis [3].

Some embedding tools cause subtle changes in the set of possible values that may be taken by the pixel gray levels and/or transform coefficients. For example, the QIM technique uses a number of quantizers to embed data into the cover-image so the sample values or certain coefficients show signs of discreteness. A histogram analysis may be used to reveal such a signature (see Figure 3); the left histogram represents the distribution of a particular group of coefficients taken from a cover-image generated by the double transform scheme described earlier. In a stego-image, the discreteness of the histogram on the right is a clear sign of QIM embedding.

|

| Figure 3 Histogram analysis: (left) histogram of dual-transform coefficients of a cover-image Lena; (right) the signature of QIM embedding. |

Because detecting stego content is performed only with current steganalytic approaches, any system considered secure today may be broken tomorrow using new techniques. Some of the most popular steganalytic methods are outlined in Table 3.

|

Blind detection of hidden information in apparently innocuous digital media is generally more challenging than data embedding, especially when the embedding rate is low [12], as steganalysts always work in passive mode. Another important consideration in steganalysis is to keep the computational complexity sufficiently low, allowing the screening of thousands (even millions) of suspected images in a reasonably short amount of time. The computation limitation may be less stringent for steganography, since in practical applications the embedding algorithm is executed on only a few images taken from a large database.

Future of Steganography

Conclusion

The battle between steganography and steganalysis represents an important part of 21st century cyber warfare with a profound influence on information security. The two sides of the battle are the attempt to transmit secret messages under cover of innocuous multimedia signals and the effort to detect or prevent such hidden communication.

Various steganographic tools have been developed, many available online. In a sense, some simple methods are already defeated due to the relentless endeavor of steganalysts. Meanwhile, countermeasures against steganalysis are also emerging [11]. Tools that can withstand, to some degree, both visual and statistical attacks are being introduced. For example, in data embedding, much effort has gone toward preserving the statistical characteristics of the cover media. To combat steganalytic tools based on analyzing the increase of unique colors in an image, new embedding methods may be devised that avoid creation of new colors. Alternatively, modifications leading to detectable artifacts may be compensated for after embedding while ensuring the intended recipient is still able to extract the secret message.

Apart from their law enforcement/intelligence and anti-terrorist significance, steganographic techniques also have peaceful applications, including: in-band captioning; integration of multiple media for convenient and reliable storage, management, and transmission; embedding executables for function control; error correction; and version upgrading. Computer specialists, signal-processing researchers, and information security professionals should expect to devote much more attention to the challenging area of information hiding and detection.

References

- Berghel, H. and O'Gorman, L. Protecting ownership rights through digital watermarks. IEEE Comput. 29, 7 (July 1996), 101–103.

- Chen, B. and Wornell, G. Quantization index modulation: A class of provably good methods for watermarking and information embedding. IEEE Transact. Info. Theory 47, 4 (May 2001), 1423–1443.

- Fridrich, J. and Goljan, M. Practical steganalysis of digital images: State of the art. In Proceedings of SPIE, Security and Watermarking Multimedia Contents IV (San Jose, CA, Jan. 21–24). International Society for Optical Engineering, 2002, 1–13.

- Johnson, N. and Jajodia, S. Exploring steganography: Seeing the unseen. IEEE Comput. 31, 2 (Feb. 1998), 26–34.

- Katzenbeisser, S. and Petitcolas, F. Defining security in steganographic systems. In Proceedings of SPIE, Security and Watermarking of Multimedia Contents IV (San Jose, CA, Jan 21–24). International Society for Optical Engineering, 2002, 50–56.

- Kovacich, G. and Jones, A. What infosec professionals should know about information warfare tactics by terrorists (Parts 1 and 2). Comput. & Sec. 21, 1 (Jan. 2002), 35–41; 21, 2 (Mar. 2002), 113–119.

- Marvel, L., Boncelet, C., Jr., and Retter, C. Spread-spectrum image steganography. IEEE Transact. Image Process. 8, 8 (Aug. 1999), 1075–1083.

- Memon, N. and Wong, P. Protecting digital media content. Commun. ACM 41, 7 (July 1998), 34–43.

- Moskowitz, I., Longdon, G., and Chang, L. A new paradigm hidden in steganography. In Proceedings of the 2000 Workshop on New Security Paradigms (Ballycotton, County Cork, Ireland, Sept. 18–21). ACM Press, New York, 2000, 41–50.

- Provos, N. and Honeyman, P. Detecting steganographic content on the Internet. In Proceedings of Network and Distributed System Security Symposium (San Diego, Feb. 6–8). Internet Society, Reston, VA, 2002.

- Westfeld, A. F5-Steganographic algorithm: High capacity despite better steganalysis. In Lecture Notes in Computer Science 2137. Springer-Verlag, Berlin, 2001, 289–302.

- Westfeld, A. Detecting low embedding rates. In Lecture Notes in Computer Science 2137. Springer-Verlag, Berlin, 2003, 324–339.

Footnotes

This research is supported by research grant No. CityU 1234/03E from the government of Hong Kong.

Huaiqing Wang (iswang@is.cityu.edu.hk) is an associate professor in the Department of Information Systems at the City University of Hong Kong.

Shuozhong Wang (shuowang@staff.shu.edu.cn) is a professor in the School of Communication and Information Engineering at Shanghai University, China.

--

雖然這是學校的事...

不過我太久沒用無名了...

有點不習慣...

不過也沒多習慣這個就是了= =

反正資訊隱藏也要blog

不過我不想讓老師知道這裡...

可能再去申請一個吧...

就先借這邊po一下...

順便看笨黑會不會學會這裡面的字XDD

會就太屌了!!

等申請到另一個給學校用blogger專用gmail帳號時

再貼過去那邊吧...

星期五, 3月 02, 2007

星期四, 3月 01, 2007

[生活]資訊隱藏

是Boss開的...

聽說也是我研究所要做的題目...

之前Boss要開的課是影像處理...

不過我之前七早八早就修過影像處理了...

所以無法算學分...

後來Boss換開這個...

我就可以算學分...

算是對我利多的課...

修課的大四生呢...

幾乎都互相認識...

也都知道這是我BOSS開的課...

因此我今天上午一直被虧...

一整個超囧的...

而且

你也知道的嘛!!

我這種下等人..

超害怕被人家注意的..

被太多人注意到我會緊張..

所以我就坐在教室最後一排..

企圖藉由躲在角落來隱藏自己..

讓大家不要注意到我..

最好Boss也不要注意到我..

ㄧ開始超害怕被叫到前面去坐..

BOSS沒叫我去前面坐的時候還偷偷竊笑..

誰知道人算不如天算

在中場的時候BOSS特地走過來

給我這陣子要看的paper

其實是叫我上網找印下來...

不過我後來直接拿Boss的去影印了..

因為我想偷偷看BOSS在他的那份畫三小重點阿...

所以就偷偷的跑去COPY了一份..

順便也偷偷的依樣畫葫蘆把BOSS的重點跟著畫下來...

不過這不是重點...

重點是大家都看到了...

大家都看到了...大家都看到了...大家都看到了...大家都看到了...大家都看到了...

大家都看到了...大家都看到了...大家都看到了...大家都看到了...大家都看到了...

大家都看到了...大家都看到了...大家都看到了...大家都看到了...大家都看到了...

大家都在偷笑...大家都在偷笑...大家都在偷笑...大家都在偷笑...大家都在偷笑...

蕭肥在偷笑 小華在偷笑 阿梅在偷笑 就連對面的認識我的學長都神秘的對我笑...

認識我的人都在偷笑...在偷笑...偷笑...偷笑...偷笑...偷笑...偷笑...偷笑...

只有我一個人的臉在囧...

只有我在囧...只有我在囧...只有我在囧...只有我在囧...

只有我在囧...只有我在囧...只有我在囧...只有我在囧...

只有我在囧...只有我在囧...只有我在囧...只有我在囧...

不過我最後還是因為看不清楚BOSS寫的字而換到前面去坐了...

今天早上的課...可以用"囧"字做結論...